MIGLIORIE FUNZIONALI, BUG RISOLTI E NUOVI MODULI ELENCO COMPLETO CLICCA SOTTO E SCARICA: Guida_di_release_55 Nuovi_Moduli_55 SINTESI […]

Il Ransomware WannaCry getta il mondo nel caos: al momento non ha soluzione.

Venerdì 12 Maggio ha avuto inizio uno dei più grandi e capillari attacchi ransomware dall'inizio della diffusione dei ransomware stessi. Due le particolarità: l'aggressività della falla sfruttata e la scala dell'attacco stesso.

Il ransomware in questione, finito sui media di tutto il mondo, si chiama Wana Decrypt 2.0, ma è diventato famoso col nome di WannaCry.

NB: è già in diffusione 2.0 del ransomware WannaCry. Aggiorneremo nei prossimi giorni

La diffusione...

WannaCry ha colpito in prima battuta Spagna, Russia, Portogallo e Regno Unito. In Spagna la vittima d'eccellenza è stata la carrier di telecomunicazioni Telefonica: è stato colpito il server interno, il quale ha poi iniziato a diffondere il malware entro l'organizzazione stessa. Altre vittime illustri sono la Banca Santander (tra le major bank spagnole) e Gas Natural (fornitore di gas). Nel Regno Unito sono stati colpiti principalmente ospedali, la maggior parte dei quali del tutto incapaci di fronteggiare l'infezione: da qualche giorno infatti gli ospedali colpiti stanno rifiutando tutti i pazienti che non versano in gravi condizioni. Lo stesso Servizio di Sanità Pubblica inglese ha rilasciato una nota nella quale specifica che tutti i computer relativi al servizio sono stati spenti per riuscire a contenere gli effetti di questo attacco su larga scala. In termini di diffusione a home user i paesi più colpiti sono attualmente Russia, Ucraina e Taiwan. In tutto si stima che i paesi colpiti siano 150: anche in Italia si sono registrati alcuni casi. Tra questi, il più eclatante riguarda l'Università Bicocca di Milano.

Come si diffonde?

Il ransomware era già stato individuato qualche settimana fa, ma non pareva poter contare su una rete di diffusione così impressionante. All'improvviso però ha cominciato ad essere diffuso tramite un exploit chiamato ETERNALBLUE, che pare essere un exploit kit dell'NSA (National Security Agence statunitense) diffuso online da un gruppo di hacker chiamato The Shadow Brokers. Questo exploit sfrutta una vulnerabilità molto aggressiva di Windows, che però era già stata individuata e risolta un paio di mesi fa da Microsoft. L'SMB (Server Message Block) era stato exploitato "in the wild" già a fine Aprile, sempre da Shadow Brokers: in risposta a ciò Microsoft aveva rilasciato un bollettino col quale annunciava di aver "tappato la falla" e invitava quindi gli utenti a procedere all'aggiornamento. Una successiva informativa ne valutava il grado di rischio a seconda dei sistemi operativi.

L'exploit

Il ransomware si diffonde tramite un worm eseguibile che esegue una scansione in Internet in cerca di server Windows che abbiano la porta Samba TCP 445 accessibile. Questa è la porta SMB che viene sfruttata dall'exploit ETERNALBLUE per ottenere l'accesso ai computer. Quando il worm ottiene l'accesso, crea una copia di sé stesso e esegue il programma sul computer infetto.

Una volta eseguitosi, si connette al dominio iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea.com. Se la connessione riesce il ransomware non si installerà e semplicemente "lascerà" la macchina infetta. Questo dominio funge da interruttore del ransomware ed è stato scoperto casualmente da un ricercatore di sicurezza che stava conducendo analisi statistiche riguardanti la diffusione dell'infezione. Se invece il Worm non riesce a connettersi al dominio, estrae un archivio .zip protetto da password nella stessa cartella dove si trova il Worm. Il file .zip contiene il ransomware, che viene quindi eseguito: a questo punto inizia il processo di criptazione.

Come cripta i file?

La prima operazione che compie, una volta estratti i file dall'archivio .zip, è estrarre la nota di riscatto secondo la lingua sulla quale è settato il computer infetto. Il ransomware è disponibile in moltissime lingue tra cui tedesco, italiano, greco, francese, bulgaro, cinese, croato, polacco, portoghese, rumeno, russo, spagnolo, turco, giapponese ecc..

Scarica quindi un client TOR e lo estrae nella cartella TaskData: questo client Tor serve al rasnomware per comunicare col proprio server C&C agli indirizzi servers at gx7ekbenv2riucmf.onion, 57g7spgrzlojinas.onion, xxlvbrloxvriy2c5.onion, 76jdd2ir2embyv47.onion e cwwnhwhlz52maqm7.onion.

Al fine di preparare il computer affinchè il processo di criptazione sia il più esteso possibile, WannaCry esegue il comando icacls . /grant Everyone:F /T /C /Q per concedere tutti i permessi ai file locati nelle cartelle e sottocartelle dove il ransomware è in esecuzione. Termina quindi i processi associati ai database server e ai server di posta, così da garantirsi perfino la possibilità di criptare database e lo storage delle email.

Questi i comandi eseguiti per terminare i database server e gli exchange server

taskkill.exe /f /im mysqld.exe

taskkill.exe /f /im sqlwriter.exe

taskkill.exe /f /im sqlserver.exe

taskkill.exe /f /im MSExchange

taskkill.exe /f /im Microsoft.Exchange.

Ora è il ransomware è pronto per criptare i file: mentre esegue questo processo, esegue la scansione di tutti i drive e dei drive di rete mappati in cerca di circa una 50ina di diversi tipi di file. Quando cripta i file aggiunge la stringa WANACRY! all'inizio del file criptato, quindi ne modifica l'estensione aggiungendo .WNCRY o .WCRY dopo l'estensione originaria. Quindi copia in ogni cartella in cui i file sono stati criptati la nota di riscatto assieme ad una copia del decryptor @WanaDecryptor@.exe.

IMPORTANTE: bisogna far notare che se un utente ha in uso un servizio di storage in cloud e sincronizza regolarmente i dati in locale con quelli in cloud, i file in cloud verranno sovrascritti dalle versioni criptate.

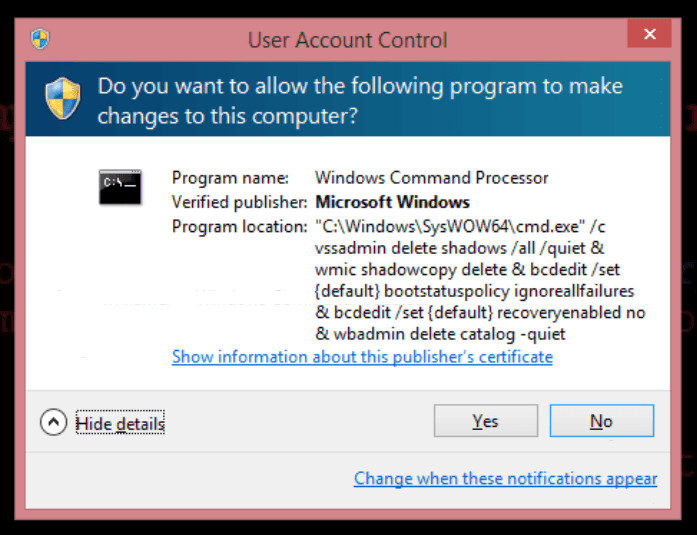

Infine esegue i seguenti comandi per cancellare le Shadov Volume Copies (per impedire il ripristino da backup), disabilitare la possibilità di ripristino di Windows e cancellare la cronologia di Windows Server Backup:

C:\Windows\SysWOW64\cmd.exe /c vssadmin delete shadow /all /quiet & wmic shadowcopy delete & bcdedit /set {default} boostatuspolicy ignoreallfailures & bcdedit /set {default} recoveryenabled no & wbadmin delete catalog -quiet

Siccome questi comandi richiedono i privilegi dell'Admin, WannaCry mostra alle vittime un prompt UAC simile a questo sotto

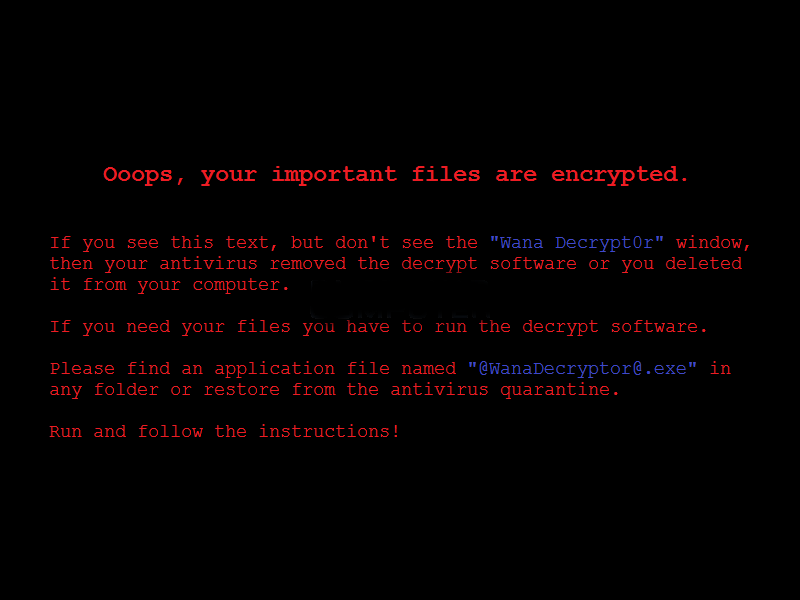

La schermata di blocco e la richiesta di riscatto.

A questo punto il processo di criptazione è finito: viene quindi avviato il programma @WanaDecryptor@.exe, che mostrerà la schermata di blocco. Una volta visualizzata questa schermata i file sono già stati criptati, ma WanaDecrypt va comunque terminato, altrimenti continuerà a criptare tutti i nuovi file appena vengono creati.

Il ransomware modifica anche lo sfondo del Desktop con l'immagine sotto

Infine, la nota di riscatto in formato .txt verrà visualizzata nel desktop: oltre alle solite informazioni di piegazione e contatto, contiene anche una serie di FAQ.

C'è una soluzione?

Attualmente no, quindi chi ha subito questa infezione non ha che da aspettare una soluzione oppure ripristinare i file, qualora sia attivo un meccanismo regolare di backup sicuro.

Chi non ha una soluzione di backup può sperare di recuperare i file attraverso le Shadow Volume Copies: nel caso infatti in cui l'utente non abbia fatto clic su YES nel prompt UAC è probabile che le copie Shadow di Volume non siano state del tutto cancellate.

Chi non ha ancora subito l'infezione, deve immediatamente correre ai ripari "tappando" la falla SMB di cui si parla in precedenza: è fortemente consigliato aggiornare all'ultima versione tutti i software il sistema operativo.

In generale è sempre più importante tenere sempre aggiornati sia il Sistema Operativo sia tutti i software in uso nel sistema. Per le aziende, dove è difficile tenere sott'occhio tutti gli aggiornamenti, è necessario uno strumento di "Gestione centralizzata delle Patch".

Chi non riesce ad installare la patch tramite update dei software, può fare riferimento al bollettino Microsoft MS17-010- Security Update for Microsoft Windows SMB Server.

Microsoft, data la gravità della situazione, ha rilasciato l'update anche per Windows XP, Windows 8 e Windows Server 2003, tutti sistemi operativi che solitamente non ricevono aggiornamenti di sicurezza.

Una indicazione: la maggior parte degli antivirus a pagamento ha un sistema di individuazione comportamentale, che analizza il comportamento di ogni file presente nel sistema e blocca e mette in quarantena quei file che mostrano comportamenti inaspettati o dannosi. Si consiglia il passaggio ad una soluzione che preveda questa caratteristica. Come ridurre i rischi

MIGLIORIE FUNZIONALI, BUG RISOLTI E NUOVI MODULI ELENCO COMPLETO CLICCA SOTTO E SCARICA: Guida_di_release_55 Nuovi_Moduli_55 SINTESI […]

Ultima versione di Os1 Rilasciata 5.5 Ultima versione di OS1 Rilasciata 5.5 Informativa disponibilità nuova versione software […]

Gestionale Os1 aggiornamento. Premessa generale: aggiornare la versione del software gestionale è importante per diversi motivi: Nuove […]